Ça fait un petit bout de temps que je n’ai pas posté sur mon petit blog car j’ai été très occupé avec mon déménagement. Ça commence désormais à se calmer. Cet article fait suite aux deux précédents articles : la présentation globale de la détection d’intrusion et la présentation illustrée de la détection d’intrusion.

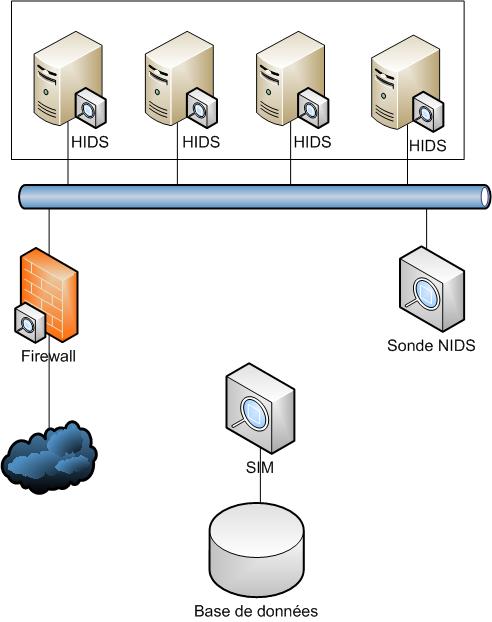

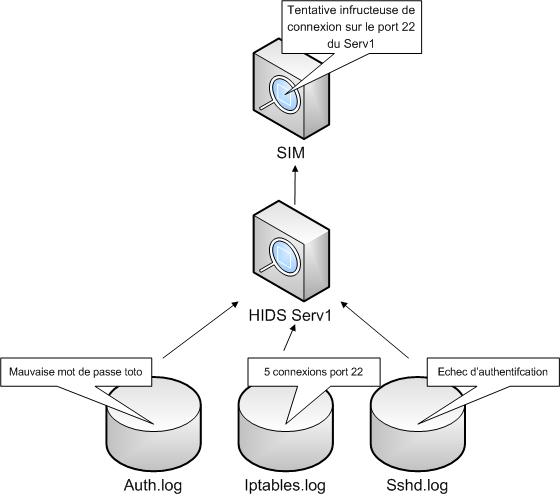

Tout d’abord, je vais replacer la détection d’intrusion machine dans son contexte. Nous avons vu dans le billet précédent qu’il existait différents types de sondes de détection d’intrusion. Un de ces types de sonde de détection d’intrusion sont les HIDS pour Host Intrusion Detection System. L’objectif va donc être de faire des remontées d’information et de l’analyse primaire des ces remontées d’information. La spécificité d’une sonde HIDS est le lieu de son application, à savoir, les systèmes.

Un système peut être un système d’exploitation « classique » tel que Linux, Windows, Solaris, … mais aussi un système d’exploitation de routeur, firewall ou autre équipement réseau. Nous allons donc essayer de mettre en place une sonde HIDS.

J’ai choisi de vous présenter la sonde HIDS OSSEC. J’ai choisi cette sonde parcqu’elle est particulièrement simple à utiliser et qu’il s’agit d’un logiciel libre. Elle est disponible pour Linux/Unix mais aussi Windows ce qui en fait une solution compatible sur une grande majorité de systèmes. Elle est capable de faire de la remontée d’information et de l’analyse sur des fichiers de logs standard mais aussi de détecter des intrusions type rootkit. Dans l’idéal, il est nécessaire d’installer un agent sur chaque machine que l’on souhaite monitorer mais il est également possible de faire sans agent (via SSH).

Installation

L’installation se fait très simplement en téléchargeant les binaires présents sur le site d’OSSEC. On exécute ensuite le binaire d’installation et on se laisse guider par les étapes.

# wget http://www.ossec.net/files/ossec-hids-2.1.1.tar.gz

# tar zxvf ossec-hids-2.1.1.tar.gz

# cd ossec-hids-2.1.1/

# ./install.sh

** For installation in English, choose [en].

** Para instalar en Español , eliga [es].

** Pour une installation en français, choisissez [fr]

(en/br/cn/de/el/es/fr/it/jp/nl/pl/ru/sr/tr) [en]: en

Désolé pour les erreurs d’accents… On arrive ensuite sur l’invite de paramétrage de l’installation.

OSSEC HIDS v2.1 Installation Script – http://www.ossec.net

You are about to start the installation process of the OSSEC HIDS.

You must have a C compiler pre-installed in your system.

If you have any questions or comments, please send an e-mail

to dcid@ossec.net (or daniel.cid@gmail.com).– System: Linux courbevoie.benkemoun.com 2.6.27.10-grsec-xxxx-grs-ipv4-32

– User: root

– Host: courbevoie.benkemoun.com— Press ENTER to continue or Ctrl-C to abort. —

1- What kind of installation do you want (server, agent, local or help)?

Comme vous le voyez, OSSEC vous donne la possibilité de le paramétrer en tant qu’agent ou serveur. En effet, OSSEC peut également jouer le rôle de SIM ou plutôt d’agrégateur d’information. Dans ce cas, une machine servira d’agrégateur de logs OSSEC. Vu qu’on installe OSSEC pour une seule machine, on la mettra en serveur.

Il défile ensuite un certain nombre de questions qui vous permettront de configurer OSSEC comme vous le souhaitez. Vous avez donc installé OSSEC, simple non ? Vous pouvez ensuite configurer les options et les fichiers de log que vous souhaitez analyser. La documentation sur le site d’OSSEC est particulièrement claire.

Si vous souhaitez visionner les remontées d’information d’OSSEC, je vous conseille fortement l’interface web OSSEC qui est sommaire mais efficace. L’installation est très simple à effectuer. Je vous dirige vers le tutoriel sur le wiki d’OSSEC qui explique tout ce qu’il y a à expliquer.

Au final, OSSEC est une solution très simple à mettre en place pour avoir une détection d’intrusion simple et basique. OSSEC remplace aisément un syslog tout en rajoutant des fonctionnalités d’analyse et de classement des incidents.

Suite à mon

Suite à mon